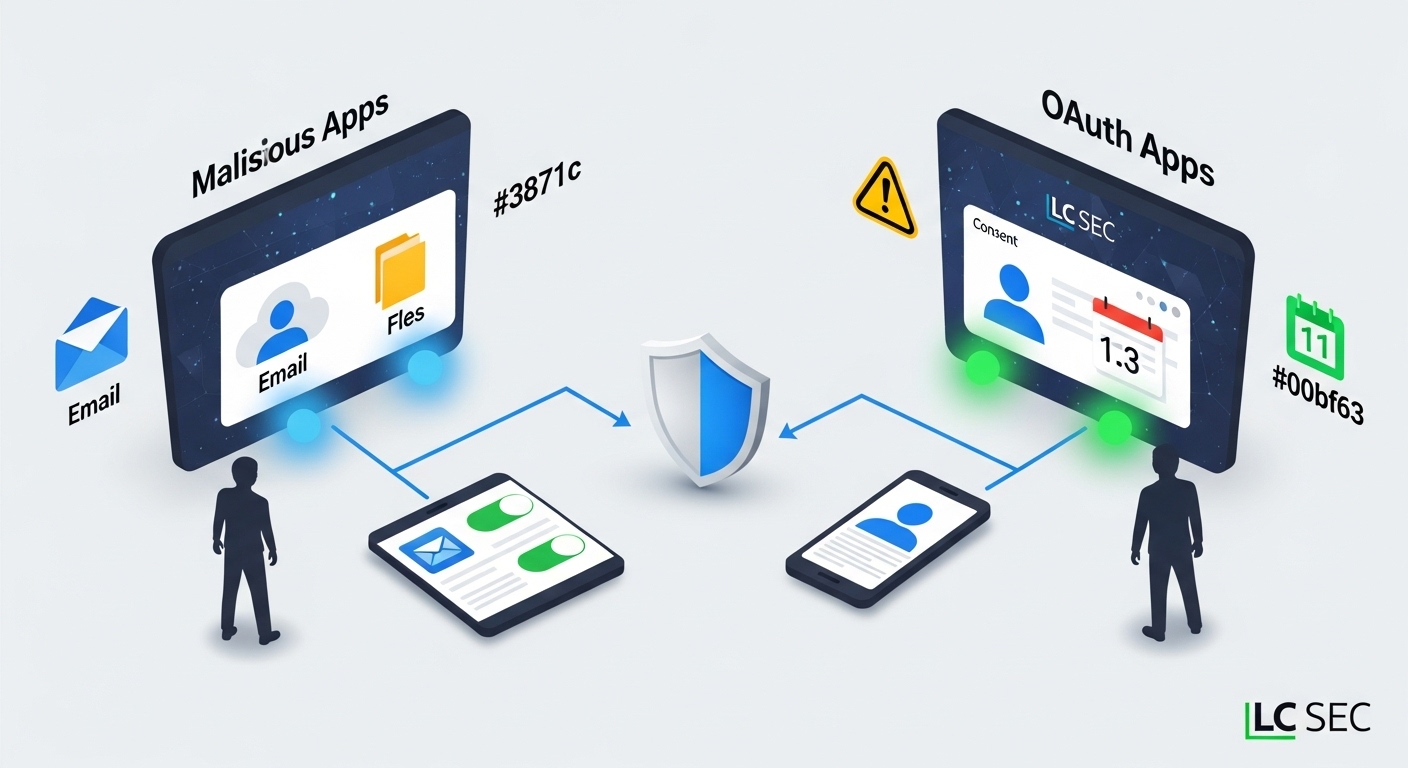

Com a expansão de integrações entre serviços, aplicativos que usam OAuth para acessar suas contas tornaram-se comuns — mas também viraram um vetor frequente de ataques. Pesquisas e reportagens recentes mostram que apps maliciosos ou mal configurados conseguem obter permissões amplas (leitura de e-mails, acesso a arquivos, controle de calendários) e, uma vez autorizados pelo usuário, mantêm acesso mesmo após a troca de senha. Para empresas e usuários, isso significa que a superfície de ataque já não é apenas a senha: são as aplicações que você autorizou.

Na prática, invasores exploram dois caminhos principais: consent phishing, onde uma página falsa induz o usuário a autorizar um app malicioso; e abuso legítimo, quando um app confiável é comprometido e passa a atuar de forma indevida. Em ambientes corporativos com SSO, integrações erradas podem perfazer um canal de lateral movement, permitindo que invasores escalem privilégios e alcancem dados críticos. Além disso, dependência de autenticação por terceiros e ausência de políticas de revogação aumentam o tempo em que uma credencial comprometida permanece ativa.

Para reduzir esse risco, adote medidas práticas: revise periodicamente a lista de apps autorizados em contas corporativas e pessoais, implemente políticas de app allowlisting no provedor de identidade, exija revisões de permissões por mínimo privilégio e desligue acessos inativos automaticamente. Treine equipes sobre consent screens enganadores e imponha processos de verificação antes de permitir integrações com fornecedores. Em paralelo, realize pentests que incluam avaliação de integrações OAuth e threat intelligence para identificar apps comprometidos no ecossistema da sua empresa.

A gestão de aplicações OAuth é parte vital da governança de identidade: negligenciar esse ponto pode transformar uma pequena integração em um incidente grave. Se sua organização precisa de ajuda para mapear autorizações, testar integrações ou estruturar políticas de identidade e acesso, conheça os serviços da LC SEC em lcsec.io; oferecemos Pentest, Threat Intelligence com IA, Auditoria Interna, Conscientização e SGSI para proteger suas integrações e reduzir riscos digitais. A segurança começa por entender quem e o quê tem acesso às suas contas — revise agora e reduza a exposição.