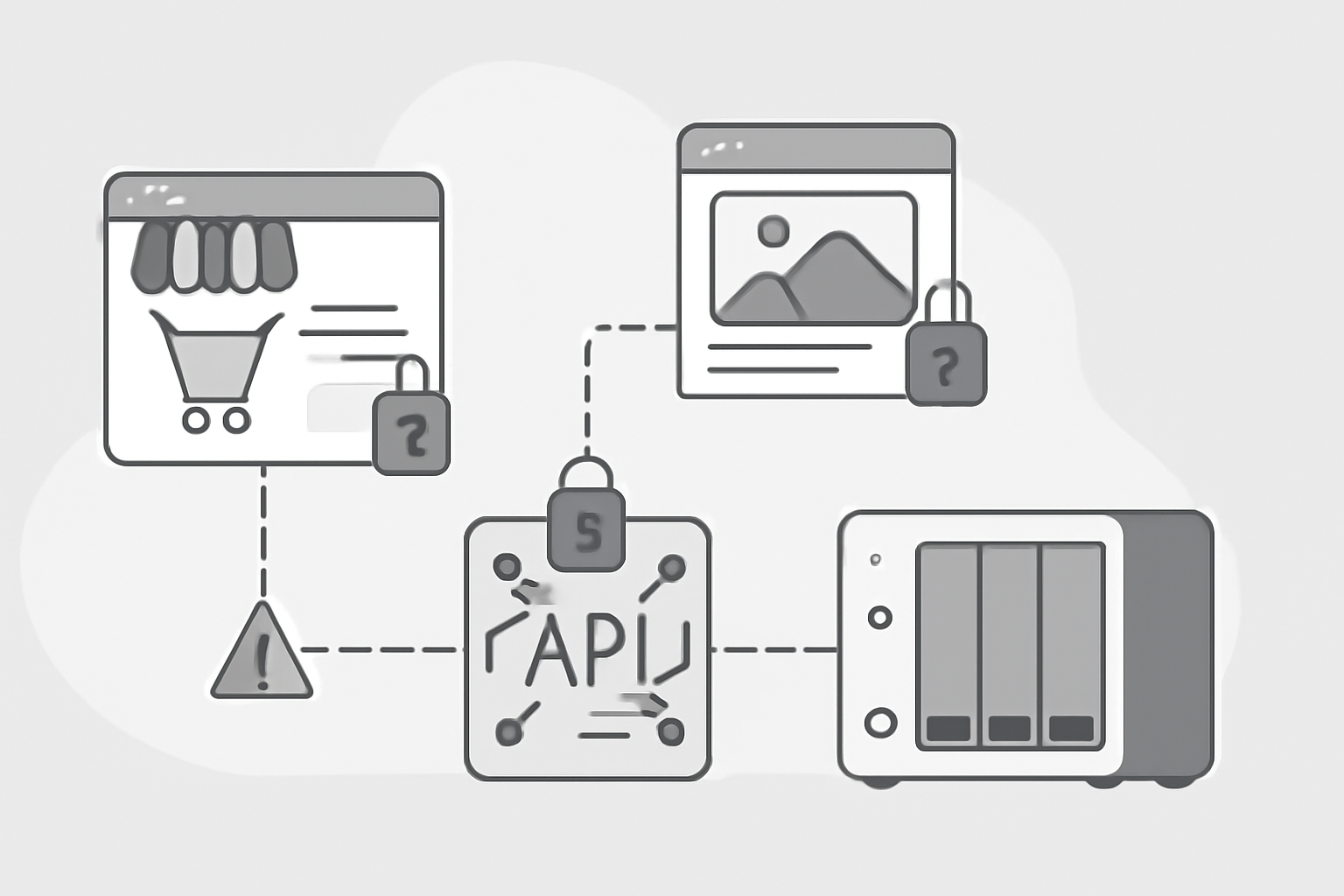

Um novo conjunto de vulnerabilidades divulgado no início de janeiro chama a atenção por afetar ferramentas usadas em lojas virtuais, blogs, automações e dispositivos de armazenamento. Mesmo quando ainda não há “código pronto” de ataque circulando, falhas desse tipo podem ser exploradas por criminosos assim que se tornam conhecidas. Por isso, agir rápido faz diferença.

Entre os alertas, aparecem problemas no Bagisto (plataforma de e-commerce) até a versão 2.3.9. Foram relatadas falhas consideradas críticas ligadas a motor de templates e também a um endpoint de API sem autenticação. Na prática, isso pode abrir caminho para acessar funções do sistema sem as devidas permissões ou causar comportamentos inesperados ao processar conteúdo, elevando o risco de exposição de dados e controle indevido de recursos.

O Emlog 2.5.23 (ferramenta de publicação) também aparece com mais de um alerta: casos de scripts maliciosos inseridos em páginas e risco de ações feitas “em nome do usuário” sem que ele perceba. Esse tipo de falha costuma ser aproveitado para roubar sessão, alterar conteúdo, criar usuários ou enganar visitantes com redirecionamentos.

Há ainda um caso crítico no Langflow (até 1.7.0.dev44), em que um endpoint de API pode ficar acessível sem controle adequado. Se exposto na internet, pode permitir consultas e operações por quem não deveria, aumentando a chance de vazamento e abuso do serviço.

Para ambientes de infraestrutura, dois alertas envolvem QNAP QTS/QuTS hero, incluindo exposição de informações sensíveis e um problema grave que pode derrubar o serviço. E, para APIs, o Daptin 0.10.3 tem risco crítico de manipulação de consultas, com indicação de exploração disponível, o que exige prioridade.

Dica de prevenção: faça um inventário do que sua empresa usa (sistemas, versões e plugins) e aplique atualizações assim que saírem correções. Se não puder atualizar na hora, restrinja acesso externo, revise permissões e monitore logs para detectar comportamento fora do padrão.

No geral, o recado é simples: vulnerabilidades comuns viram incidentes reais quando manutenção e visibilidade falham. Se você precisa acelerar correções e reduzir riscos, conheça os serviços da LC SEC: Pentest, Threat Intelligence com IA, Auditoria Interna, Conscientização, Plano Diretor de Segurança e SGSI (políticas, processos e procedimentos). lcsec.io

Fontes

- https://vuldb.com/?id.339444

- https://vuldb.com/?id.339431

- https://vuldb.com/?id.339437

- https://vuldb.com/?id.339438

- https://vuldb.com/?id.339436

- https://vuldb.com/?id.339432

- https://vuldb.com/?id.339400

- https://vuldb.com/?id.339399

- https://vuldb.com/?id.339384