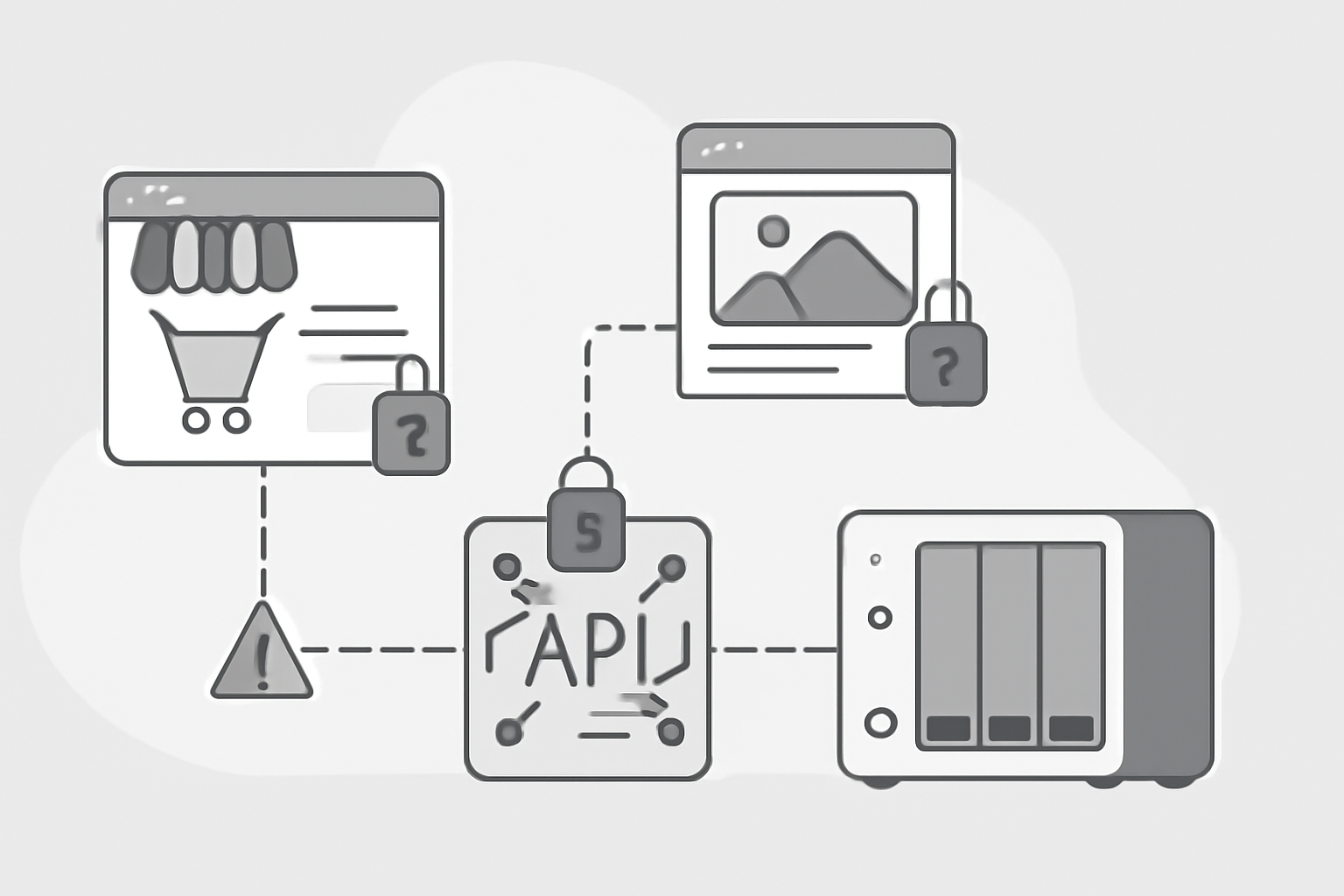

Uma nova rodada de alertas de segurança chamou a atenção por atingir sistemas usados no dia a dia de empresas e sites: plataforma de e-commerce, ferramentas de automação, blogs e até equipamentos de armazenamento em rede (NAS). O ponto em comum é simples: são brechas que podem ser exploradas pela internet e, em alguns casos, permitem acesso indevido ou roubo de dados.

O que foi identificado

Entre os avisos recentes, há falhas críticas no Bagisto (até a versão 2.3.9), incluindo risco ligado ao mecanismo de templates e também um caso em que um endpoint de API pode ficar acessível sem autenticação. Na prática, isso pode abrir caminho para ações não autorizadas, dependendo de como o sistema está configurado e exposto.

No Emlog 2.5.23, foram relatados problemas do tipo cross-site scripting (injeção de conteúdo malicioso em páginas) e cross-site request forgery (ações indevidas disparadas no navegador do usuário). Esses cenários costumam afetar painéis administrativos e bibliotecas de mídia, e podem resultar em sequestro de sessão, alteração de conteúdo ou coleta de informações.

Também surgiram alertas para o Langflow (até 1.7.0.dev44) envolvendo falta de autenticação em um endpoint, e para o QNAP QTS/QuTS hero, incluindo exposição de informações e um possível problema grave de estouro de memória em versões específicas. Já em projetos como Daptin e yeqifu warehouse, foram descritas falhas que podem levar a injeção em consultas e acesso indevido a arquivos, com indício de que ao menos uma delas já tem exploração publicada.

O que isso significa para sua rotina

Mesmo quando “não há exploit disponível”, o risco não é zero: basta que o sistema esteja desatualizado, exposto à internet e sem controles básicos para virar alvo.

Dica de prevenção

Faça um inventário do que está publicado (sites, APIs, NAS e painéis) e aplique atualizações o quanto antes. Se não puder atualizar imediatamente, reduza a exposição: restrinja acesso por rede/VPN e revise permissões de usuários.

Em resumo, as vulnerabilidades mostram como diferentes peças do ambiente digital podem ser usadas como porta de entrada. Para priorizar correções e reduzir o risco com clareza, conte com a LC SEC: Pentest, Threat Intelligence com IA, Auditoria Interna, Conscientização, Plano Diretor de Segurança e SGSI (políticas/processos/procedimentos). Saiba mais em lcsec.io

Se voce quer reduzir riscos e ter mais visibilidade, conheca: Pentest, Threat Intelligence com IA, Conscientizacao, SGSI (politicas, processos e procedimentos), Plano Diretor de Seguranca e Auditoria Interna. lcsec.io

Fontes

- https://vuldb.com/?id.339444

- https://vuldb.com/?id.339431

- https://vuldb.com/?id.339436

- https://vuldb.com/?id.339438

- https://vuldb.com/?id.339432

- https://vuldb.com/?id.339399

- https://vuldb.com/?id.339400

- https://vuldb.com/?id.339384

- https://vuldb.com/?id.339385